- نیاز به ویرایش مجوزهای گروههای کاربری

- هست

- پشتیبانی از نسخه های

- 2.2

- افزونه های پیش نیاز

- Standard Library by Xon

توضیحات ابزار رمز عبور

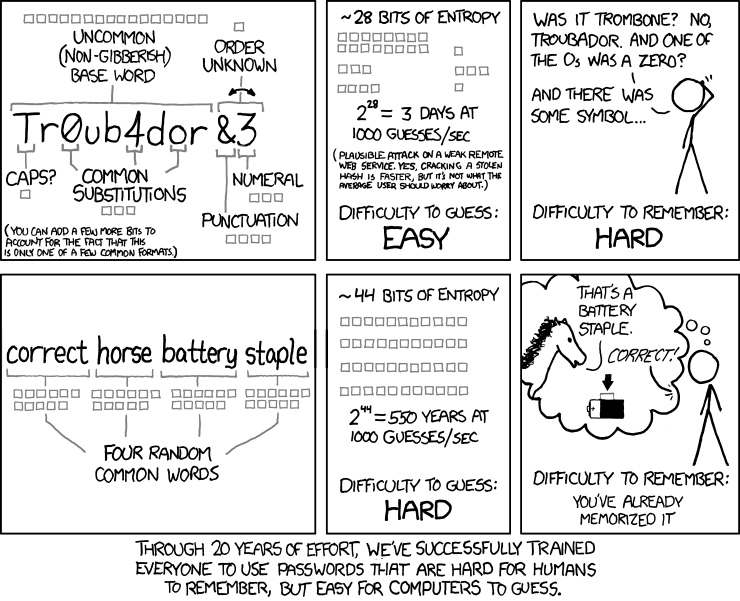

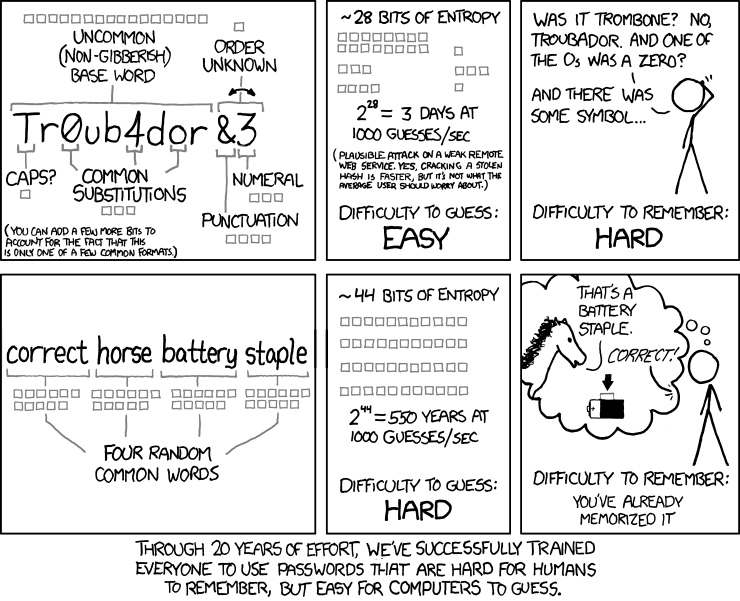

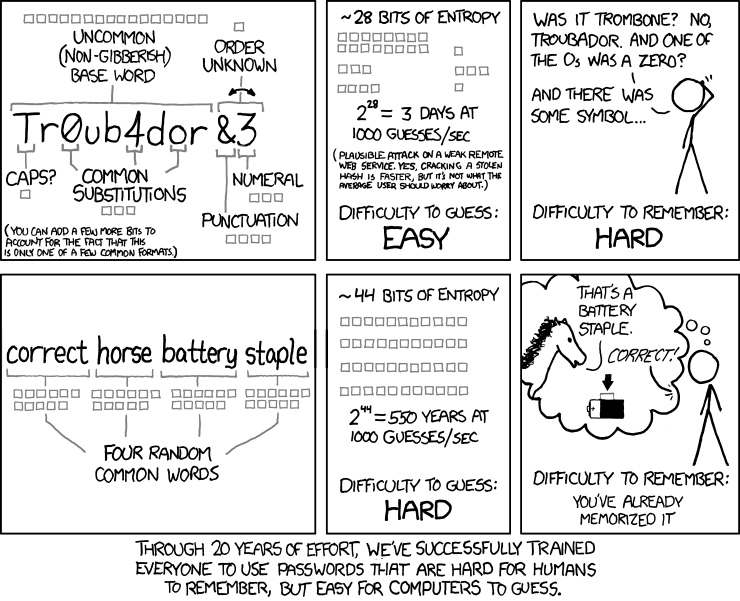

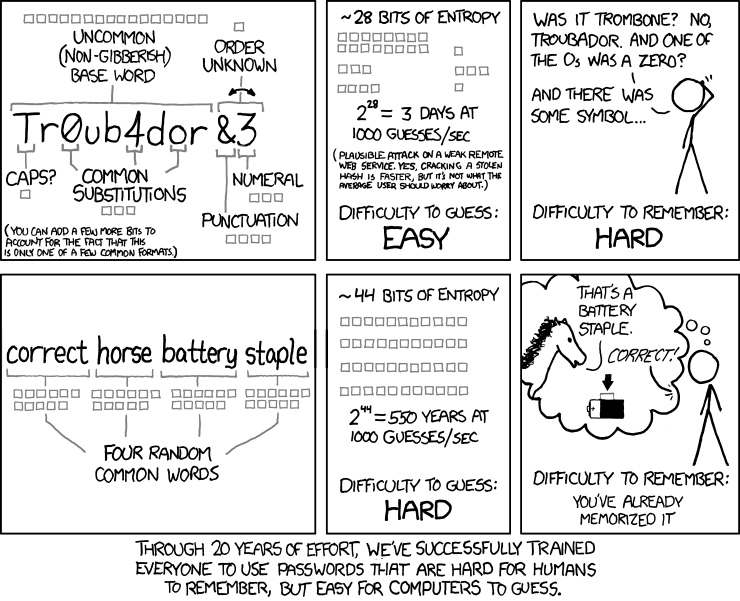

منبعاین اصلاح بیشتر از اصول برآورد کننده قدرت رمز عبور دان ویلر zxcvbn پیروی می کند . قدرت رمز عبور را با ترکیب حروف بالا/پایین، کاراکترها و اعداد خاص ارزیابی نمیکند، بلکه به آسانی شکستن آنها در واقعیت میپردازد.

برای افزایش ایمنی حساب کاربران خود، می توانید آنها را مجبور کنید از رمزهای عبور با حداقل طول، حداقل قدرت استفاده کنند و حتی آنها را مجبور کنید کلمات خاصی را از رمز عبور خود حذف کنند (مانند نام سایت شما، موضوعی که سایت شما به آن اشاره می کند و غیره). .

اما طرف دیگر معادله، مهم نیست که رمز عبور تا چه اندازه ایمن باشد، اگر رمز عبور به خطر افتاده باشد، برآورد کننده قدرت رمز عبور به بهتر شدن آن کمک خواهد کرد. به این ترتیب NIST راهنمایی های زیر را دارد: رمزهای عبور را در برابر رمزهای به دست آمده از نقض داده های قبلی بررسی کنید. ادغام رمز عبور Pwned این کار را انجام می دهد.

امکانات

Password Tools

Description

Source

Source

This modification mostly follows the principles of Dan Wheelers password strength estimator zxcvbn. It does not weight password strength by their combination of upper/lower letters, special characters and numbers, but on how easy they are to crack in reality.

To increase the safety of your users account, you can force them to use passwords of a minimum length, minimum strength and even force them to exclude certain words from their passwords (like your site name, the topic your site refers to, etc.).

But the other side of the equation, is no matter how secure the password is, if it has been compromised not password strength estimator will help make it better. As such NIST has the following guidance: check passwords against those obtained from previous data breaches. Pwned Password integration does that.

منبع

برای افزایش ایمنی حساب کاربران خود، می توانید آنها را مجبور کنید از رمزهای عبور با حداقل طول، حداقل قدرت استفاده کنند و حتی آنها را مجبور کنید کلمات خاصی را از رمز عبور خود حذف کنند (مانند نام سایت شما، موضوعی که سایت شما به آن اشاره می کند و غیره). .

اما طرف دیگر معادله، مهم نیست که رمز عبور تا چه اندازه ایمن باشد، اگر رمز عبور به خطر افتاده باشد، برآورد کننده قدرت رمز عبور به بهتر شدن آن کمک خواهد کرد. به این ترتیب NIST راهنمایی های زیر را دارد: رمزهای عبور را در برابر رمزهای به دست آمده از نقض داده های قبلی بررسی کنید. ادغام رمز عبور Pwned این کار را انجام می دهد.

zxcvbn Readme گفت:

Pwned password گفت:

امکانات

- نمایش ویژگی گذرواژه، به کاربران اجازه دهید تا تغییر دهند تا ببینند در واقع چه چیزی را وارد کردهاند.

- به کاربران نشان دهید که گذرواژههای آنها واقعاً در هنگام کرک کردن چقدر قوی هستند

- اگر گذرواژه و تأیید رمز عبور مطابقت دارند و/یا الزامات خاصی برآورده نشدند، بازخورد فوری ارائه دهید

- کاربران را مجبور به انتخاب رمزهای عبور با حداقل قدرت کنید

- کاربران را مجبور به انتخاب رمز عبور با حداقل طول کنید

- کاربران را مجبور کنید از لیست سیاهی که شما تعریف کرده اید رمز عبوری را انتخاب کنند که حاوی کلمات نباشد

- بدون تقلب: این اصلاح همچنین رمزهای عبور کاربران را در سمت سرور با پیاده سازی php Ben Jeavos از zxcvbn کنترل می کند.

- یک ظاهر طراحی آسان از طریق ویژگی های سبک XenForo

Password Tools

Description

To increase the safety of your users account, you can force them to use passwords of a minimum length, minimum strength and even force them to exclude certain words from their passwords (like your site name, the topic your site refers to, etc.).

But the other side of the equation, is no matter how secure the password is, if it has been compromised not password strength estimator will help make it better. As such NIST has the following guidance: check passwords against those obtained from previous data breaches. Pwned Password integration does that.

zxcvbn Readme گفت:

FeaturesPwned password گفت:

- Show password feature, allow users to toggle to see what they have actually entered.

- Show users how strong their passwords really are when it comes to crack-attempts

- Deliver instant feedback if password and password-confirm match and/or certain requirements are not met

- Force users to choose passwords with a minimum strength

- Force users to choose passwords with a minimum length

- Force users to chooce a password not containing words from a blacklist you define

- No cheating: This modification also controls users passwords on server side with Ben Jeavos php-implementation of zxcvbn.

- Easy styling through XenForo Style Properties